Nuova falla sui processori Intel e riguarda l’infausta Intel Active Management Technology (AMT), la tecnologia che permette manutenzione e monitoraggio di sistemi aziendali da remoto, integrata nei sistemi con processori vPro.

Nuova falla sui processori Intel e riguarda l’infausta Intel Active Management Technology (AMT), la tecnologia che permette manutenzione e monitoraggio di sistemi aziendali da remoto, integrata nei sistemi con processori vPro.

La falla in AMT consente a malintenzionati – che hanno accesso fisico al dispositivo – di superare in meno di un minuto la codifica BitLocker, la password del BIOS, TPM Pin e le credenziali di login della maggior parte dei portatili. Insomma, un attacco incredibilmente facile, a patto di avere il dispositivo nel mirino a disposizione.

Una volta che l’attacco ha successo, il sistema può essere controllato da remoto. “L’attacco è quasi troppo semplice da mettere in atto, ma ha un incredibile potenziale distruttivo. In pratica, può dare a un malintenzionato il controllo completo sul portatile”, ha affermato Harry Sintonen, il consulente di sicurezza F-Secure che ha scoperto il bug.

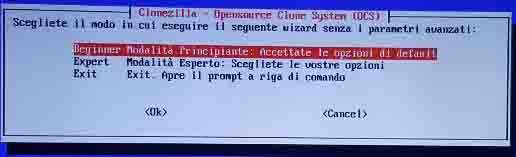

AMT può essere configurato dal BIOS, a cui sui PC aziendali di norma si accede digitando una password che solitamente gli utenti (o amministratori) non modificano o che, addirittura, non impostano.

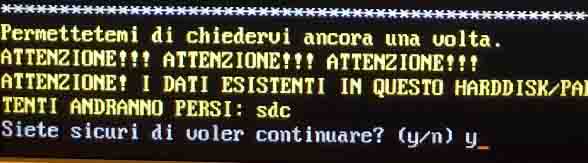

Un malintenzionato non deve far altro che avviare il dispositivo e premere CTRL + P in fase di avvio. Dopodiché può accedere a Intel Management BIOS Extension (MEBx) digitando come password “admin”, impostata di default e purtroppo non sempre modificata dal produttore della macchina o dagli amministratori IT.

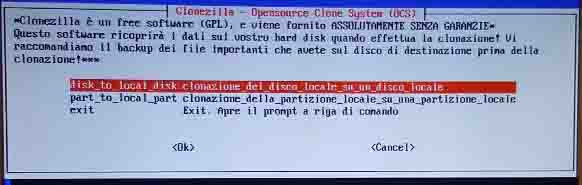

Arrivato a questo punto, l’attaccante non deve far altro che abilitare l’accesso remoto impostando l’opt-in di AMT su “Nessuno”. Questo permette al malintenzionato di avere accesso remoto al sistema, a patto che ci si trovi nella stessa rete (per ottenere un accesso più diffuso sono necessari altri passaggi).

“Gli aggressori individuano il bersaglio che desiderano attaccare. Si avvicinano all’obiettivo in un luogo pubblico – un aeroporto, un bar o una hall di un hotel. Uno lo distrae, mentre l’altro ottiene brevemente l’accesso al portatile. L’attacco non richiede molto tempo – l’intera operazione può essere completata in meno di un minuto”, afferma Sintonen.

Quando il computer si connette alla VPN aziendale, il malintenzionato può ottenere accesso alle risorse dell’azienda. Praticamente roba da 007 ma, come si dice, la sicurezza non è mai troppa. Per proteggersi, in attesa di un aggiornamento, è necessario impostare password più complesse per AMT o disattivarlo completamente

https://www.tomshw.it/scovata-nuova-vulnerabilita-intel-amt-90794?view=amp&__twitter_impression=true

Devi effettuare l'accesso per postare un commento.